Log4Shell漏洞公開披露前,至少已在“在野”9天

2022-10-07 分類: 網站建設

根據Security Affairs網站最新消息,Log4j庫中的Log4Shell漏洞公開披露前,至少已經被攻擊利用了一周之多。黑客組織也早已濫用該漏洞,大肆部署惡意軟件。

漏洞披露后,NetLab 360研究人員聲稱,其公司旗下的Anglerfish和Apacket蜜罐已經被試圖使用Log4Shell漏洞的網絡攻擊擊中。經過研究分析,這些嘗試性攻擊是由 Muhstik 和 Mirai 僵尸網絡發動的針對Linux 設備的網絡活動。

媒體披露,不止360一家安全團隊觀察到了攻擊活動,其他研究團隊同樣觀察到了威脅者試圖利用該漏洞。安全研究人員經過分析發現,絕大多數觀察到的網絡攻擊活動大都是掃描。

基于該漏洞的性質,一旦攻擊者完全訪問和控制了一個應用程序,就可以執行無數攻擊目標。微軟威脅情報中心證實,攻擊者正在試圖利用此漏洞投放Cobalt Strike信標和硬幣礦工,Cobalt Strike能夠實現憑證盜竊和橫向移動,以及從被攻擊的系統中滲出數據。

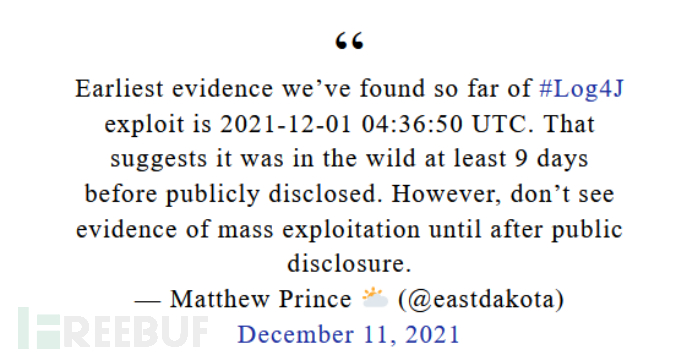

漏洞端倪早已顯現Cloudflare首席執行官Matthew Prince發表推文稱,情況可能比最初設想的還要糟糕,12月10日漏洞公開披露前,該漏洞至少已經被攻擊了一個多星期。

媒體披露,思科Talos早在2021年12月2日就已觀察到與CVE-2021-22448有關的攻擊者活動,因此建議企業將漏洞掃描搜索范圍擴大到這一天。

思科Talos發布公告聲明,攻擊者可以利用這個漏洞作為信息披露的手段,從有漏洞的主機中滲出存儲在文件和環境變量中的憑證(和其他配置)。例如,AWS CLI使用環境變量和配置文件等。

除此之外,Talos研究人員更新了IOC列表,其中包括了利用CVE-2021-44228缺陷進行的采礦活動信息。研究人員發現了旨在交付Kinsing加密挖掘機的采礦活動。

Auvik、Huntress Lab和N-able等組織也證實了其服務在12月10日之前已經受到了影響。Huntress實驗室的研究人員創建了一個工具,可以幫助企業測試其應用程序是否容易受到CVE-2021-44228的影響。

參考文章:https://securityaffairs.co/wordpress/125567/hacking/log4shell-log4j-exploitation.html

文章名稱:Log4Shell漏洞公開披露前,至少已在“在野”9天

鏈接URL:http://www.kartarina.com/news12/202862.html

成都網站建設公司_創新互聯,為您提供面包屑導航、網站營銷、商城網站、靜態網站、品牌網站建設、域名注冊

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 香港服務器有什么特別的優勢? 2022-10-07

- 本地證書怎么上傳服務器?無效的解決方法? 2022-10-07

- 申請SSL證書的好處是什么 2022-10-07

- 選擇服務器這4個方面不能忽視 2022-10-07

- https證書廠商 2022-10-07

- 新加坡高防服務器值得租嗎?新加坡高防服務器租用有哪些好處? 2022-10-07

- 租用日本服務器是否需要備案? 2022-10-07

- 安裝SSL證書后用戶信息如何得到保護有必要了解下 2022-10-07

- 5個提高網站服務器安全性的技巧分享 2022-10-07

- DevOps和云計算相互需要的三個理由 2022-10-07

- SaaS、IaaS、PaaS……云計算產業火速“升溫” 2022-10-07

- 需要關注的5個混合云安全挑戰 2022-10-07

- 網站受DDoS攻擊的表現以及查看方法 2022-10-07

- 軟件著作權保護的含義是什么簽名證書怎么弄 2022-10-07

- 臺灣站群服務器好不好?臺灣站群服務器的優勢淺析 2022-10-07

- 為什么企業現在應該從數據中心遷移到云平臺 2022-10-07

- OKCERTSSL證書是什么?OKCERTSSL證書價格多少? 2022-10-07

- 云計算運維開發:Linux應用范圍有哪些? 2022-10-07

- 云存儲即服務:大容量數據存儲和管理的新方法 2022-10-07